Back إن ماب Arabic Nmap Azerbaijani Nmap Bulgarian এনম্যাপ Bengali/Bangla Nmap Czech Nmap Danish Nmap German Nmap Greek Nmap English Nmap Spanish

| Nmap Security Scanner | |

|---|---|

| |

Вынік сканавання NMap | |

| Тып | Камп'ютарная бяспека, Кіраванне камп'ютарнай сеткай |

| Распрацоўшчык | Fyodor (Gordon Lyon) |

| Напісана на | C, C++, Python |

| Аперацыйная сістэма | Кросплатформавае праграмнае забеспячэнне |

| Мовы інтэрфейсу | англійская |

| Першы выпуск | 1 верасня 1997[1] |

| Апаратная платформа | CLI, GTK |

| Апошняя версія | 6.46 (18 красавіка 2014) |

| Ліцэнзія | GNU General Public License v2 |

| Сайт | nmap.org |

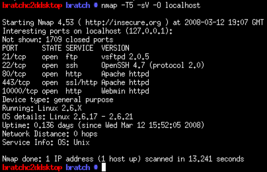

nmap — свабодная ўтыліта, прызначаная для разнастайнага настрайванага сканавання IP-сетак з любой колькасцю аб'ектаў, вызначэння стану аб'ектаў сеткі (портаў і адпаведных ім сэрвісаў). першапачаткова праграма была рэалізавана для сістэм UNIX, але цяпер існуюць версіі для мноства аперацыйных сістэм.

Nmap ужывае мноства розных метадаў сканавання, такіх як UDP, TCP (connect), TCP SYN (паўадчыненае), FTP-proxy (прарыў скрозь ftp), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree, SYN- і NULL-сканаванне. Nmap таксама падтрымлівае вялікую колькасць дадатковых магчымасцяў, а дакладна: вызначэнне аперацыйнай сістэмы аддаленага хосту з ужываннем адбіткаў стэка TCP/IP, «нябачнае» сканаванне, дынамічнае вылічэнне часу затрымкі і паўтор перадачы пакетаў, паралельнае сканаванне, вызначэнне неактыўных хостаў метадам паралельнага ping-апытання, сканаванне з ужываннем падманных хостаў, вызначэнне наяўнасці пакетных фільтраў, прамое (без ужывання portmapper) RPC-сканаванне, сканаванне з выкарыстаннем IP-фрагментацыі, а таксама адвольнае ўказанне IP-адрасоў і нумароў портаў сканаваных сетак.

У апошніх версіях дадана магчымасць напісання адвольных сцэнароў (скрыптаў) на мове праграмавання Lua.

Існуюць графічныя інтэрфейсы, якія спрошчваюць здзяйсненне задач сканавання:

- Nmap Front End (Qt)

- zenmap (GTK, Linux)